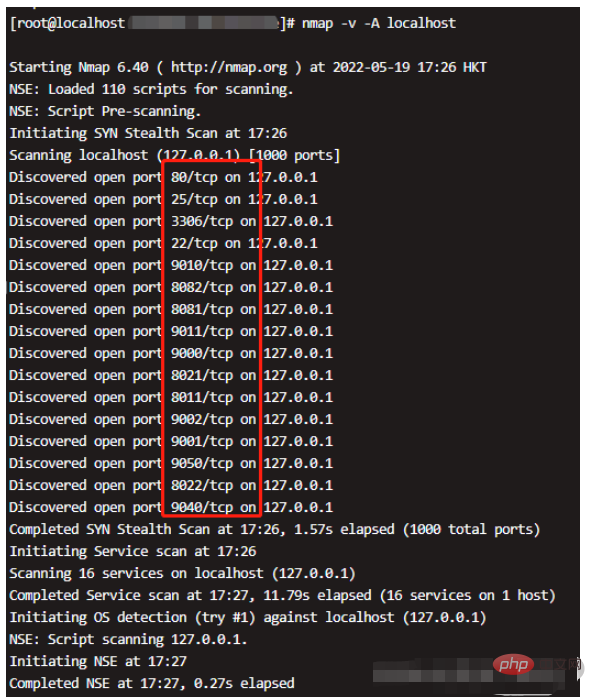

nmap工具檢測開放端口

nmap是network mapper的簡稱。nmap是一款免費、開源的網絡發現和偵察工具。nmap可以掃描網絡中的處于活動狀態的主機、開放端口、操作系統版本和服務檢測以及執行隱匿方式的信息掃描。安裝方式如下:

#yum安裝 yum?-y?install?nmap #rpm包安裝 rpm?-ivh?nmap-4.11-1.1.x86_64.rpm

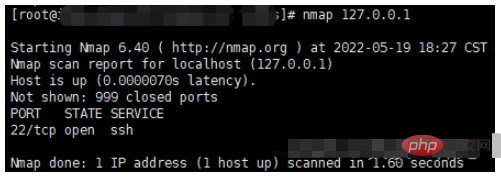

查看開放端口情況:

#查看本機開放端口信息(也可以查看其他ip) nmap?127.0.0.1

nmap 127.0.0.1 查看本機開放的端口,會掃描所有端口。

??該工具查詢開放端口情況,對阿里云服務器失效,只能查看到一個22端口。

Nmap的掃描參數

-

-p:掃描指定的端口

-

-A:使用進攻性掃描

-

-sV:指定讓Nmap進行版本偵測

-

-F:掃描100個最有可能開放的端口

-

-v:顯示冗余信息,掃描時顯示細節

-

-iL:從文件中導入目標主機或目標網段

-

-sn:僅進行主機發現,不進行端口掃描

-

– exclude:所接的主機或網站不進行掃描

-

-sL:僅列舉指定目標的IP,不進行主機發現

-

–system-dns:指定使用系統的DNS服務器

-

–excludefile:導入文件中的主機或網段不進行掃描

-

-n/-R:-n表示不進行DNS解析;-R表示進行DNS解析

-

-sU:使用UDP掃描的方式確定目標主機的UDP端口狀態

-

-Pn:將所有指定的主機視作已開啟,跳過主機發現的過程

-

-T4:指定掃描過程使用的時間

#有6個級別,等級越高速度越快,也容易被檢測和屏蔽,建議使用T4

一般掃描命令格式:nmap + 掃描參數 + 目標地址或網段

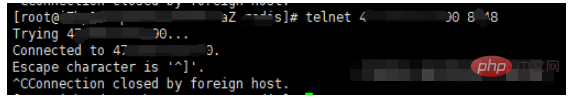

telnet查看端口是否開放

命令規則:telnet ip 端口

出現如下內容表示可以連接

如果服務器沒有telnet工具,可以執行如下命令安裝:

yum?-y?install?telnet.x86_64

curl查看鏈接端口是否開放

命令規則:curl http:ip:端口

出現響應表示可以正常訪問。

nc(netcat)命令來查看遠程 linux 系統中某個端口是否開啟

nc 即 netcat。netcat 是一個簡單的 Unix 工具,它使用 TCP 或 UDP 協議去讀寫網絡連接間的數據。

它被設計成為一個可信賴的后端工具,可被直接使用或者簡單地被其他程序或腳本調用。

與此同時,它也是一個富含功能的網絡調試和探索工具,因為它可以創建你所需的幾乎所有類型的連接,并且還擁有幾個內置的有趣功能。

netcat 有三類功能模式,它們分別為連接模式、監聽模式和隧道模式。

nc(netcat)命令的一般語法:

nc [-options] [HostName or IP] [PortNumber]

在下面的例子中,我們將檢查遠程 Linux 系統中的 22 端口是否開啟。

[root@zjq?zjq666]#?nc?-zvw3?121.xxx.234.456?8848 Ncat:?Version?7.50?(?https://nmap.org/ncat?) Ncat:?Connected?to?121.xxx.234.456:8848. Ncat:?0?bytes?sent,?0?bytes?received?in?0.01?seconds.

命令參數詳解:

-

nc:即執行的命令主體;

-

z:零 I/O 模式(被用來掃描);

-

v:顯式地輸出;

-

w3:設置超時時間為 3 秒;

-

121.xxx.234.456:目標系統的 IP 地址;

-

8848:需要驗證的端口。

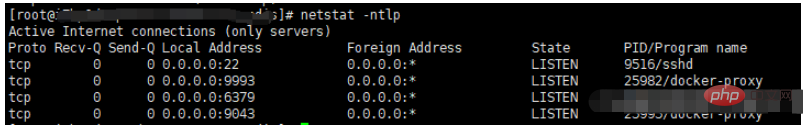

netstat 工具查看已啟用端口

命令如下:

netstat?-ntlp

可以查詢端口使用情況,避免端口沖突。