漏洞簡述:

一些網站由于業務需求,可能提供文件查看或者下載的功能,如果對用戶查看或者下載的文件不做限制,那么惡意用戶可以可以查看或者下載一些敏感文件,比如配置信息、源碼文件等

漏洞成因:

存在讀取文件的函數

讀取文件的路徑用戶可控且未校驗或校驗不嚴格

輸出了文件內容

漏洞危害:

下載服務器任意文件,如腳本代碼、服務及系統配置文件等,進一步利用獲取的信息進行更大的危害。

可用得到的代碼進一步代碼審計,得到更多可利用漏洞

實驗環境:webug靶場

主頁

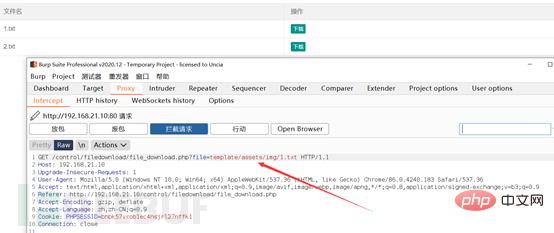

BP抓包

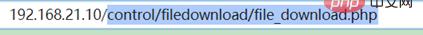

我們把url的路徑改為,發送至repeater模塊

在repeater模塊下send

讀取出來了代碼

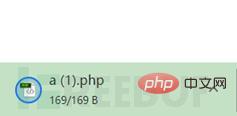

放包,看是否能下載

下載下來,審計一下

發現了一個路徑

用上面的方法下載下來

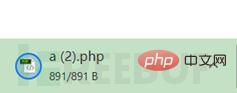

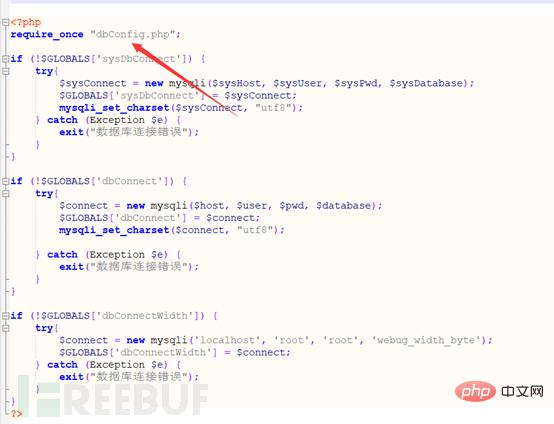

發現dbConn.php,前面還有一個DATAPATH

這個有可能是個文件夾名字

我們試一下

沒反應,肯定是沒有這個文件夾

改為data

又發現dbConfig.php

下載

發現數據庫密碼

? 版權聲明

文章版權歸作者所有,未經允許請勿轉載。

THE END