php知名開發框架laravel,之前在官方博客通報了一個高危sql注入漏洞,這里簡單分析下。

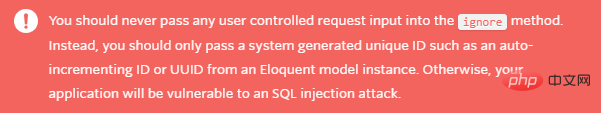

首先,這個漏洞屬于網站coding寫法不規范,官方給了提示:

但官方還是做了修補,升級最新版本V5.8.7可修復。

我們先定位下這里:

IlluminateValidationRule

官方推薦的寫法是:

立即學習“PHP免費學習筆記(深入)”;

Rule::unique('users')->ignore($id),

如果網站coding沒有預先對$id的值做處理時,用戶可以直接傳遞惡意數據給ignore函數,就會導致SQL注入。

我們來跟一下函數:

IlluminateValidationRulesUnique.php?class?Unique?{ ...?public?function?ignore($id,?$idColumn?=?null)?{?if?($id?instanceof?Model)?{?return?$this->ignoreModel($id,?$idColumn); ????????}?$this->ignore?=?$id;?$this->idColumn?=?$idColumn????'id';?return?$this; ????}

這里我們不考慮把$id寫成實例的情況,$id是用戶可控的話,$idColumn直接寫為空即可,最后賦值情況如下:

$this->ignore?=?$id;?$this->idColumn?=?'id';

如果網站代碼類似這樣構造的話,黑客輸入的值就屬于可控狀態:

$id?=?$request->input('id');

最后我們會走到這兒:

IlluminateValidationRulesUnique.php?public?function?__toString()?{ ????????... ????????... ????}

我們看下關鍵的代碼變更:

IlluminateValidationRulesUnique.php V5.8.7【最新版】?public?function?__toString()?{?$this->ignore???'"'.addslashes($this->ignore).'"'?:?'NULL', ????}? IlluminateValidationRulesUnique.php V5.8.4?public?function?__toString()?{?$this->ignore???'"'.$this->ignore.'"'?:?'NULL', ????}

這里最新的代碼v5.8.7,把$this->ignore直接給addslashes了,以前這里是沒有防護的。

有趣的是,筆者對比了下diff,期間官方還試圖對其他引用的地方進行過濾。最后還是在__toString處,進行了統一的過濾。

最后提一句,后面的代碼會進入DatabaseRule,進行后續SQL規則匹配。

IlluminateValidationRulesDatabaseRule.php

這之后就沒有再進一步處理,接著形成了SQL注入。

更多laravel相關技術文章,請訪問Laravel框架入門教程欄目進行學習!

? 版權聲明

文章版權歸作者所有,未經允許請勿轉載。

THE END