關于phpcms某處邏輯問題導致getshell的修復問題

簡介: 1.?漏洞名稱:phpcms某處邏輯問題導致getshell 2.?補丁文件:/phpcms/libs/classes/attachment.class.php 3.?補丁來源:云盾自研 4.?漏洞描述:phpcms的/phpcms/libs/classes/attachment.class.php中,對輸入參數$ext未進行類型限制,導致邏輯漏洞的產生。 【注意:該補丁為云盾自研代碼修復方案,云盾會根據您當前代碼是否符合云盾自研的修復模式進行檢測,如果您自行采取了 底層/框架統一修復、或者使用了其他的修復方案,可能會導致您雖然已經修復了改漏洞,云盾依然報告存在漏洞,遇到該情況 可選擇忽略該漏洞提示】 … 阿里云漏洞提示。

解決辦法:

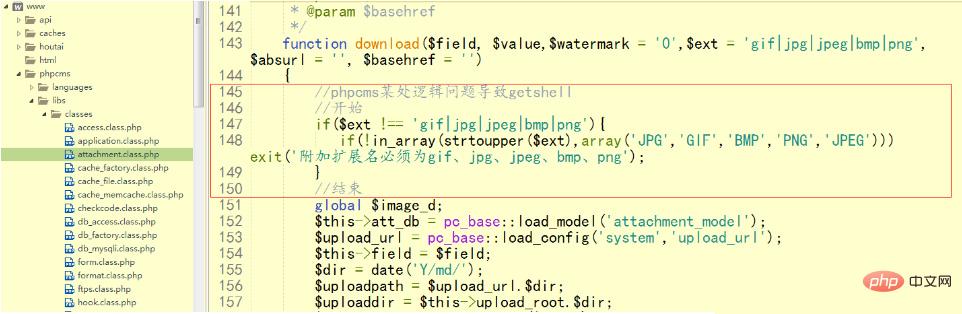

1.根據漏洞描述,找到對應文件attachment.class.php的對應位置(第144行附近),并添加補丁代碼。

補丁代碼如下:

立即學習“PHP免費學習筆記(深入)”;

if($ext?!==?'gif|jpg|jpeg|bmp|png'){ ????if(!in_array(strtoupper($ext),array('JPG','GIF','BMP','PNG','JPEG')))?exit('附加擴展名必須為gif、jpg、jpeg、 ????bmp、png'); }

添加后的代碼,截圖如下:

2.然后,將修改好的文件,上傳到服務器對應文件位置,直接覆蓋;

3.最后,登錄阿里云后臺,點擊驗證(截圖如下),即可完成漏洞修復。

? 版權聲明

文章版權歸作者所有,未經允許請勿轉載。

THE END