新型ddos攻擊如http/2 rapid reset對(duì)傳統(tǒng)防御措施有效,因?yàn)樗鼈兝胔ttp/2協(xié)議特性耗盡服務(wù)器資源。防御策略包括:1. 限制并發(fā)連接和請求,2. 監(jiān)控和檢測異常流量,3. 使用http/2特性進(jìn)行防御,4. 結(jié)合第三方ddos防護(hù)服務(wù)。

在討論如何防御新型DDoS攻擊如HTTP/2 Rapid Reset之前,讓我們先思考一個(gè)問題:為什么這些新型攻擊對(duì)傳統(tǒng)的防御措施如此有效?HTTP/2 Rapid Reset攻擊利用了HTTP/2協(xié)議的特性,通過快速發(fā)送和重置請求來耗盡服務(wù)器資源。這種攻擊之所以難以防范,是因?yàn)樗灰蕾囉趥鹘y(tǒng)的流量洪流,而是利用協(xié)議本身的特性進(jìn)行攻擊。

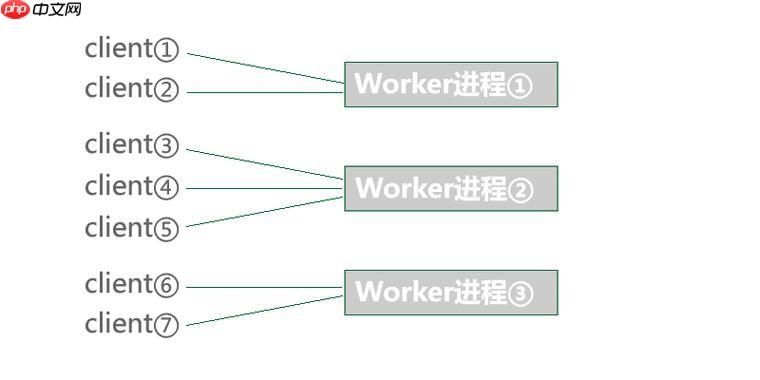

現(xiàn)在,讓我們深入探討如何利用workerman服務(wù)來防御這種新型DDoS攻擊。

在Workerman中,防御HTTP/2 Rapid Reset攻擊需要從多個(gè)層面入手。首先,我們需要理解HTTP/2 Rapid Reset攻擊的原理:攻擊者利用HTTP/2的多路復(fù)用功能,快速發(fā)送大量請求并立即重置這些請求。這種方式可以迅速消耗服務(wù)器的資源,導(dǎo)致服務(wù)不可用。

為了應(yīng)對(duì)這種攻擊,我們可以采取以下策略:

限制并發(fā)連接和請求

在Workerman中,我們可以設(shè)置連接和請求的限制,以防止服務(wù)器被大量請求淹沒。通過限制每個(gè)客戶端的并發(fā)連接數(shù)和請求頻率,可以有效減少攻擊對(duì)服務(wù)器的影響。

<?php use WorkermanWorker; $worker = new Worker('http://0.0.0.0:8080'); $worker->count = 4; // 限制每個(gè)客戶端的并發(fā)連接數(shù) $worker->maxConnectionsPerIp = 100; // 限制每個(gè)客戶端的請求頻率 $worker->maxRequestsPerMinute = 1000; $worker->onMessage = function($connection, $data) { // 處理請求邏輯 }; Worker::runAll(); ?>

這個(gè)策略的優(yōu)點(diǎn)在于簡單易行,能夠快速部署。然而,需要注意的是,設(shè)置的限制可能會(huì)影響正常用戶的使用體驗(yàn),因此需要根據(jù)實(shí)際情況進(jìn)行調(diào)整。

監(jiān)控和檢測異常流量

通過監(jiān)控和檢測異常流量,我們可以識(shí)別出可能的DDoS攻擊行為。在Workerman中,可以使用日志分析工具或第三方監(jiān)控服務(wù)來實(shí)時(shí)監(jiān)控請求流量。一旦發(fā)現(xiàn)異常流量,可以采取相應(yīng)的措施,如臨時(shí)封禁IP地址或調(diào)整服務(wù)器配置。

<?php use WorkermanWorker; $worker = new Worker('http://0.0.0.0:8080'); $worker->count = 4; $worker->onMessage = function($connection, $data) { // 記錄請求日志 $log = date('Y-m-d H:i:s') . ' - ' . $connection->getRemoteIp() . ' - ' . $data; file_put_contents('Access.log', $log . PHP_EOL, FILE_APPEND); // 處理請求邏輯 }; Worker::runAll(); ?>

這種方法的優(yōu)勢在于可以實(shí)時(shí)響應(yīng)攻擊行為,但需要注意的是,日志分析和監(jiān)控可能會(huì)增加服務(wù)器的負(fù)擔(dān),因此需要權(quán)衡監(jiān)控的精度和服務(wù)器性能。

使用HTTP/2特性進(jìn)行防御

HTTP/2提供了多種特性,可以用來防御Rapid Reset攻擊。例如,可以使用HTTP/2的流量控制機(jī)制來限制每個(gè)連接的帶寬使用,從而防止單個(gè)連接耗盡服務(wù)器資源。

<?php use WorkermanWorker; $worker = new Worker('http://0.0.0.0:8080'); $worker->count = 4; $worker->onMessage = function($connection, $data) { // 設(shè)置流量控制 $connection->setMaxConcurrentStreams(100); $connection->setInitialwindowsize(65535); // 處理請求邏輯 }; Worker::runAll(); ?>

這種方法的優(yōu)勢在于利用了HTTP/2的特性,可以在協(xié)議層面進(jìn)行防御。然而,需要注意的是,流量控制可能會(huì)影響正常用戶的使用體驗(yàn),因此需要根據(jù)實(shí)際情況進(jìn)行調(diào)整。

結(jié)合第三方DDoS防護(hù)服務(wù)

對(duì)于大規(guī)模的DDoS攻擊,單靠服務(wù)器自身的防御措施可能不足以應(yīng)對(duì)。在這種情況下,可以考慮結(jié)合第三方DDoS防護(hù)服務(wù),如Cloudflare、Akamai等。這些服務(wù)可以在網(wǎng)絡(luò)層面進(jìn)行流量過濾和清洗,有效減輕服務(wù)器的負(fù)擔(dān)。

雖然這種方法需要額外的成本,但對(duì)于大規(guī)模的DDoS攻擊來說,是一種有效的防御手段。

總結(jié)與建議

防御HTTP/2 Rapid Reset攻擊需要綜合考慮多個(gè)方面的策略。在Workerman中,可以通過限制并發(fā)連接和請求、監(jiān)控和檢測異常流量、利用HTTP/2特性進(jìn)行防御,以及結(jié)合第三方DDoS防護(hù)服務(wù)來實(shí)現(xiàn)有效的防御。

在實(shí)際應(yīng)用中,需要根據(jù)具體的業(yè)務(wù)需求和攻擊情況,靈活調(diào)整防御策略。同時(shí),定期進(jìn)行安全審計(jì)和更新防御措施,也是防御DDoS攻擊的重要一環(huán)。

希望這些策略和建議能幫助你在Workerman中更好地防御新型DDoS攻擊。

.jpg)

.png)