evasor是一款專為藍隊和紅隊研究人員設計的安全工具,旨在幫助在滲透測試任務中的后滲透階段繞過應用程序控制策略。

Evasor本質上是一個自動化的安全審計工具,能夠繞過windows操作系統上的任何應用程序控制規則。該工具操作簡便,運行速度快,能夠自動生成包含任務描述、截圖和緩解方案建議的分析報告。

使用Evasor需要以下環境:

- Windows操作系統;

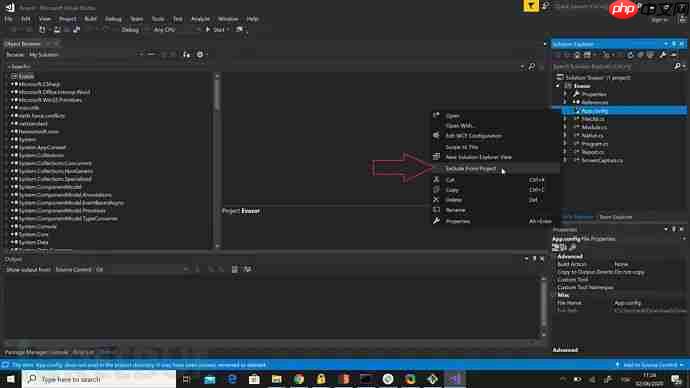

- visual studio 2017。

研究人員可以通過以下命令克隆該項目的源碼到本地:

下載并編譯Evasor項目源碼后,需在項目目錄中找到App.config文件,以驗證項目的執行情況:

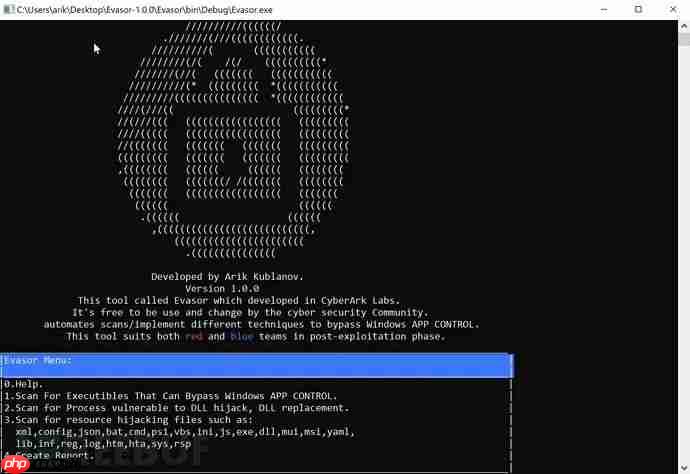

在項目的bin目錄下運行Evasor.exe,并根據需求選擇相應任務的數字選項:

首先,找到可用于繞過應用程序控制的可執行文件。可以通過以下兩種方式實現:

- 檢索所有正在運行進程的相關路徑;

- 檢查每個進程,判斷是否存在DLL注入漏洞:運行微軟組件“MavInject”,路徑為“C:WindowsSystem32mavinject.exe”。或者,檢查MavInject執行的退出代碼,如果進程存在,則說明該進程存在DLL注入漏洞,可以用于實現應用程序控制繞過。

接下來,定位存在DLL劫持漏洞的進程:

- 檢索所有正在運行的進程;

- 針對每一個正在運行的進程:獲取已加載的進程模塊;通過創建空文件判斷是否擁有正在運行進程所在目錄的寫入權限,文件命名為已加載模塊(DLL);如果寫入操作成功,則說明存在DLL劫持漏洞。

最后,定位潛在的可劫持資源文件:

- 搜索目標設備上的指定文件;

- 嘗試替換該文件,以驗證文件是否可替換,判斷是否存在資源劫持漏洞。

支持的文件擴展名包括:xml、config、JSon、bat、cmd、ps1、vbs、ini、js、exe、dll、msi、yaml、lib、inf、reg、log、htm、hta、sys、rsp。

Evasor能夠生成自動化審計word文檔報告,包含測試描述和運行截圖。

項目地址:【GitHub傳送門】

本項目的開發與發布遵循apache License 2.0開源許可證協議。

? 版權聲明

文章版權歸作者所有,未經允許請勿轉載。

THE END